|

Программно-аппаратный комплекс защиты информации “ТЕНЬ”.

(c) Kузьмин Д.И. 2002

Dima@extech.ru

Как защитить конфиденциальную или бухгалтерскую информацию и одновременно имея

доступ в Internet, не боясь вирусов и вмешательства хаккеров? Эти вопросы часто

встают как перед руководителями различных организаций, так и перед частными лицами.

Данная статья посвящена ответам на эти вопросы, а также описанию комплекса “Тень”,

специально разработанного в ФГУ НИИ РИНКЦЕ как прототип по заказу

Гостехкомисси России.

=========================================================

- Старая истина о том, что кто владеет информацией, то владеет миром, становится все более актуальной. Технический прогресс и дальнейшее развитие современных технологий предполагают глобальный обмен информацией, доступность информации и наивысшую свободу личности в получении информации.

- Эти достижения имеют не только положительную сторону. К сожалению, присутствие человеческого фактора вносит свои изменения в понятие "информационная свобода". И по мере того, как развиваются технологии, мы почти с такой же степенью уверенности можем говорить и об использовании доступной информации в неблаговидных целях. Также халатность и небрежное отношение к программно-информационным комплексам может служить причиной катастрофических последствий.

- Если раньше вопросам информационной безопасности уделялось известное внимание только в военной, дипломатической и банковской сферах, то при становлении так называемого информационного общества в грамотном решении вопросов безопасности информации заинтересованы практически все организации и частные лица, в той или иной мере использующие обмен документами в электронной форме.

- От возможной потери информации страховки нет. Как показывает статистика, в 80% случаях на предприятии виновником этой проблемы является персонал (вследствие самовольного переключения информационных интерфейсов, небрежного отношения к ключам доступа и паролям(физическим и логическим), временного отхода от работающей ПЭВМ, самовольной установки программного обеспечения и подключения устройств, изменения конфигурации, а также общего беспорядка в организации).

- Мастерство информационного шпионажа постоянно возрастает. Возможное считывание информации может осуществляться как со внешних разъёмов ПЭВМ ( COM, LPT, USB, NET… ), так и через интерфейсные и другие провода (врезки в кабель, радиоутечки). Считать данные можно и при непосредственном доступе злоумышленника или подкупленного персонала к системному блоку, на котором он может воспользоваться сменными носителями (FDD, CD_Rom, Zip, Flash). Свободное и неконтролируемое изменение настроек BIOS’а (CMOS память) и операционной системы (ОС) так же могут способствовать утечке информации. Кроме того, информация может быть считана или сфотографирована непосредственно с экрана монитора, либо извлечена из выброшенных распечаток (визуальные утечки), но это проблема скорее организационная, чем техническая. Наиболее опасные – это возможные “закладки” в программном обеспечении (ПО) или оборудовании, которые может встроить разработчик в свои изделия. Поиск подобных “закладок” – задача очень кропотливая и отнимающая большие ресурсы, а при сегодняшней быстрой смене аппаратного и программного обеспечения становится практически нереальной.

- С ежедневным увеличением пользователей сети Internet и развитием электронных средств обмена и обработки информации всё более существенное значение для широкого круга потребителей начали обретать вопросы обеспечения безопасности данных при передаче информации по сети Internet. Потери данных в этом случае, как правило, происходят вследствие так называемых внешних и внутренних сетевых атак. Также не стоит забывать о множестве компьютерных вирусов и червей, которые можно легко занести на компьютер, скачивая или получая непроверенную информацию из глобальной сети.

- Как известно, чем проще и бесконтрольней доступ в Internet, тем хуже информационная безопасность, особенно опасно размещать конфиденциальную информацию на том же носителе, с которого осуществляется обмен с Internet. Пользователь может даже и не узнать, что у него были скопированы файлы и программы, не говоря уже о возможности их порчи и корректировки.

- Платой за пользование Internet является всеобщее снижение информационной безопасности, поэтому для предотвращения несанкционированного доступа к своим компьютерам все корпоративные и ведомственные сети, а также предприятия стараются обезопасить своё имущество программными, аппаратными и программно-аппаратными средствами. Одним из программно-аппаратных средств является системный комплекс “ТЕНЬ”.

Данный комплекс разрабатывался в ФГУ НИИ РИНКЦЭ как прототип для Гостехкомиссии России. При его создании были учтены следующие факторы:

- простота эксплуатации;

- минимальный состав аппаратных средств и приемлемая стоимость;

- универсальность для любых ОС;

- возможность обеспечения разных режимов работы;

- “двойное применение” - охват максимального числа пользователей для решения ряда сопутствующих задач ;

- надежность.

- Открытость логической структуры комплекса

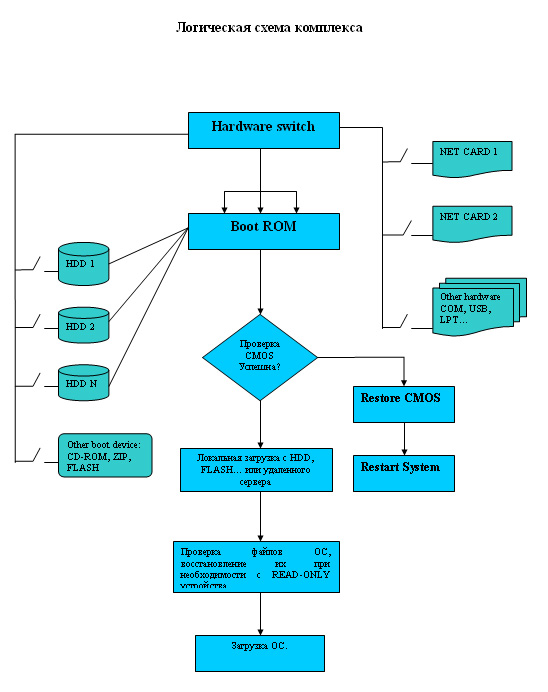

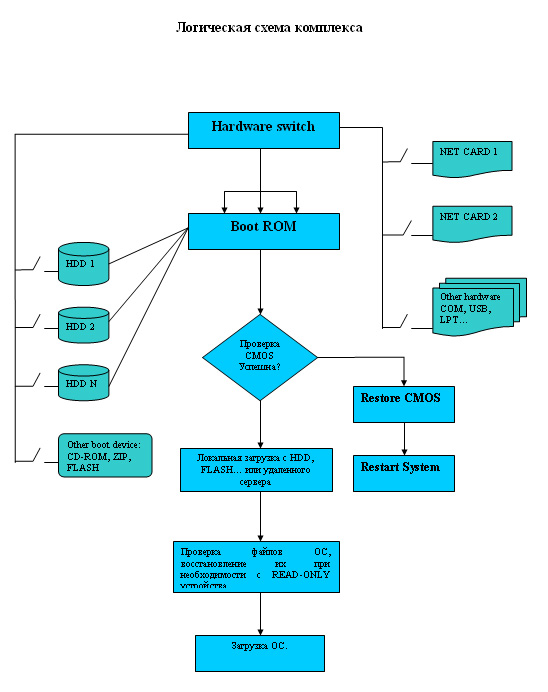

Функционально-логическая схема комплекса

Рассмотрим принцип действия комплекса “Тень” (рис 1).

- Пользователь, используя ключ выбора режима(hardware switch) , задаёт нужный ему режим работы. В простейшем случае – это двухпозиционный тумблер, который переключает режим Internet / РСР (режим служебной работы). В особых случаях переключение может осуществляться между большим числом видов загрузки, а сам переключатель объединён с системой идентификации доступа пользователя, вплоть до контроля биометрических параметров.

- Выбор нужного режима приводит к срабатыванию механизмов переключения или отключения информационных носителей(hdd1, hdd2..), средств коммуникации(net card1, net card2…) и другого оборудования(USB, LPT…). В режиме РСР отключается физически всё оборудование связи с Internet, а носитель (жёсткий диск) с информационным набором документов для служебного пользования (ДСП) подключается. Такая конфигурация гарантирует, что конфиденциальная информация не может быть передана несанкционированно по внешним каналом связи. Помимо переключения оборудования выбор режима ещё осуществляет установку адреса в микросхеме загрузчика (Boot Rom) для выбора нужной программной секции. Переключение ключа из одного рабочего положения в другое осуществляется только при выключенном компьютере.

- Рассмотрим подробно работу комплекса. После получения управления программная секция “Тени” выдаёт диагностическое сообщение о начале работы инициализатора, а также серийный идентификатор микросхемы и информацию о пользователе и разработчике. Далее производится проверка областей CMOS с целью обнаружения несанкционированных изменений, при обнаружении которых производится восстановление памяти CMOS, предварительно записанный в микросхему ПЗУ на момент проведения работ по настройке комплекса, после чего производится перезапуск компьютера. Далее, при успешном сравнении CMOS памяти производится проверка MBR и BOOT секторов на соответствующем загрузочном носителе. При необходимости они восстанавливаются, предотвращая тем самым несанкционированное изменение программного кода загрузчика ОС. (запись может не производиться, если загрузочный диск системы защищён от записи (некоторые модели SCSI винчестеров). В случае минимальной конфигурации системы, когда имеется только один винчестер,

запись MBR/BOOT производится еще для изменения атрибута загрузки раздела и с целью скрытия (“затенения”) или наоборот открытия доступа к разделам с информацией. Обо всех операциях и их успешности выводятся соответствующие сообщения. В максимальной конфигурации системы возможна еще проверка на целостность исполняемых, конфигурационных файлов ОС и прикладных программ.(Замечание: если файлы ОС находятся на Read-Only носителях (СD-rom, SCSI), то данный вид проверки можно не осуществлять. )

Вид платы с управляющей микросхемой Вид платы с управляющей микросхемой

- Для крупных организаций рекомендуется загрузка ОС и прикладных программ с защищенного сервера. Преимущества такой конфигурации очевидны: во-первых, возможность сокращения носителей информации вплоть до их полного отсутствия на рабочем месте; во-вторых, надёжная защита загрузочных файлов и данных от модификации (в том числе некомпетентные действия пользователей); в-третьих, невозможность самовольной установки пользователем опасного ПО; в-четвёртых, лёгкость перестройки ОС системным администратором или обновления приложений; в-пятых, идентификация пользователя при входе с различным уровнем доступа; в-шестых, возможность организации сбора статистики при использовании ресурсов; в-седьмых, возможность контролировать вносимую/выносимую информацию службой безопасности (удалённые FDD, ZIP, CD, принтер).

- Заканчивая статью, можно отметить, что найдётся ещё много способов и идей повышения надёжности информационной защиты рабочих станций, параллельно использующих доступ в Internet и работу с материалами ДСП. Имеются и другие методы, представляющих интерес для администраторов ЛВС и служб безопасности. В ряде случаев можно ограничиться только традиционными программными средствами. Однако, аппаратно-программное решение, предложенное в комплексе “Тень”, гарантирует невозможность удалённого несанкционированного доступа к данным служебного назначения, даже в худшем случае - при наличии программной “закладки”.

|

|

Вид платы с управляющей микросхемой

Вид платы с управляющей микросхемой